Уязвимость в ПО ASUS поставила под угрозу безопасность миллионов PC

Arkadiy Andrienko

Arkadiy Andrienko

Специалист по кибербезопасности из Новой Зеландии, известный под псевдонимом MrBruh, обнаружил серьёзную брешь в фирменной утилите управления драйверами ASUS DriverHub. Уязвимость давала злоумышленникам возможность удалённо запускать на компьютерах команды с повышенными привилегиями.

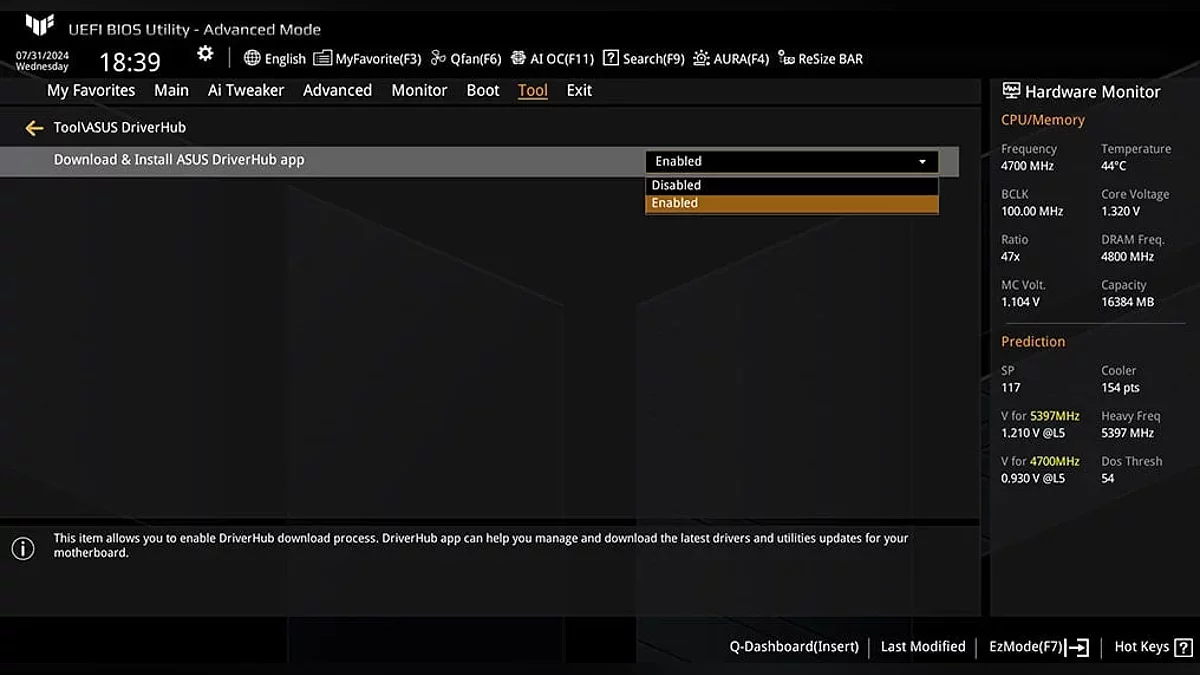

DriverHub автоматически устанавливается вместе с некоторыми материнскими платами ASUS при первой загрузке системы и работает в фоновом режиме, проверяя порт 53000 на наличие запросов для обновления драйверов. Сервис отбрасывает все HTTP-запросы, Origin-заголовки которых не указывают на официальный адрес driverhub.asus.com. Однако валидация устроена так, что любой сайт с частью «driverhub.asus.com» в доменном имени проходит проверку — даже если это мошеннический ресурс.

Вторая проблема крылась в модуле UpdateApp, который позволяет утилите скачивать и автоматически запускать .exe-файлы с URL-адресов, содержащих «.asus.com». При этом DriverHub не просит у пользователя подтверждения и не удаляет не прошедшие проверку подписи файлы, оставляя на диске потенциально опасные компоненты.

Чтобы воспользоваться уязвимостью, злоумышленник убеждает пользователя открыть вредоносный сайт. Этот сайт отправляет локальному сервису DriverHub серию HTTP-запросов на «http://127.0.0.1:53000», подменяя Origin-заголовок на нечто вроде driverhub.asus.com.attacker.com. После обхода проверки сервис скачивает установщик AsusSetup.exe с портала производителя, а вместе с ним вредоносный .ini-файл и вредоносный .exe-модуль. Установщик запускается автоматически от имени администратора и, согласно указаниям из .ini, запускает недоброжелательный код.

В официальном бюллетене ASUS подчёркивает, что владельцам материнских плат следует срочно обновить DriverHub через кнопку «Update Now» в самом приложении. Несмотря на это, в описаниях CVE-2025-3462 и CVE-2025-3463 вендор указывает, что проблема касается лишь материнских плат, не упоминая о настольных компьютерах и ноутбуках — что достаточно спорно, учитывая распространённость утилиты.

Пока нет сведений об активном использовании этой уязвимости в реальных атаках. Тем, кто хочет полностью обезопасить себя от незаметного фонового обновления, стоит отключить DriverHub в настройках BIOS.

-

![]() Предзакажи Section 8: Prejudice и получи бонус

Предзакажи Section 8: Prejudice и получи бонус -

![]() ASUS представила гибридные мониторы с функцией ионизации воздуха

ASUS представила гибридные мониторы с функцией ионизации воздуха -

![]() ASUS анонсировала компактный PC с Arrow Lake и RTX 5080

ASUS анонсировала компактный PC с Arrow Lake и RTX 5080 -

![]() ASUS готовит релиз кулера с экраном для персонализации PC

ASUS готовит релиз кулера с экраном для персонализации PC -

![]() Материнские платы могут снова подорожать — ASUS, MSI и GIGABYTE готовят ценовой пересмотр

Материнские платы могут снова подорожать — ASUS, MSI и GIGABYTE готовят ценовой пересмотр -

![]() AMD молчит, ASUS продаёт: в продаже появился ноутбук с не анонсированным процессором Ryzen 9 8940HX

AMD молчит, ASUS продаёт: в продаже появился ноутбук с не анонсированным процессором Ryzen 9 8940HX